- безопасность

Безопасность публичного облака складывается из многих аспектов. В ней как минимум есть две стороны – провайдер и клиент. Каждый на своем уровне отвечает как за практические вопросы информационной безопасности, так и за так называемые «бумажные» моменты, связанные с документацией для выполнения требований законодательства. В сегодняшней статье мы разберем сторону провайдера: за что он отвечает, какие меры обязан предпринимать, а что может делать только в качестве дополнительного бонуса для клиента. У нас получится чек-лист, по которому вы сможете оценить безопасность облака при выборе провайдера.

Физическая безопасность

Многие считают, что достаточный уровень ИБ облака можно обеспечить только при наличии своего дата-центра, но это совсем не так. Главный момент – это соблюдение требований, предъявляемых к информационной безопасности. Если вы задаете провайдеру вопросы касательно ИБ дата-центра, ресурсами которого он пользуется, но не можете получить внятного ответа, значит он не знает, как там всё реализовано, и не озаботился этим вопросом при размещении своего облака в ЦОД. При этом именно облачный провайдер будет нести ответственность перед вами за все, что будет происходить в арендованном дата-центре. Вот на какие моменты нужно обратить внимание:

- Отдельное здание с огороженной территорией. Есть серверные комнаты, которые позиционируют себя как дата-центры, но при этом располагаются в бизнес-центрах. Здесь две сложности: такие здания обычно не приспособлены для нужд дата-центра и есть определенные риски с контролем доступа к помещениям такой серверной. Лучше, чтобы оборудование, на котором развернуто облако, находились в отдельном здании с огороженной территорией и изначально спроектированном под ЦОД.

- Охрана 24/7. Важно наличие собственной службы охраны, которая следит за безопасностью на территории дата-центра. В дополнение к штатным охранникам должен быть заключен официальный договор с межведомственной охраной, которую можно будет вызвать через «тревожную кнопку».

- Наличие видеонаблюдения во внутренних помещениях и на прилегающей территории. Чтобы гарантировать физическую безопасность серверов для облачной инфраструктуры, необходимо обеспечить круглосуточное видеонаблюдение за оборудованием. Желательно, чтобы камеры отслеживали происходящее не только внутри зданий, но и снаружи, на огороженной территории.

-

Пропускная система. В идеале в дата-центре должно быть несколько уровней контроля, защищенных СКУД: территория дата-центра, само здание ЦОД, машинный зал и конкретная стойка с оборудованием.

При этом существует разграничение доступов на каждом из этих уровней: инженер виртуализации не имеет доступов в инфраструктурные помещения (ГРЩ, станции пожаротушения и прочее), а инженер эксплуатации не может открыть стойки с оборудованием, где развернуто облако.

- Расположение дата-центра. В нашей стране действует законодательство в области защиты персональных данных (№ 152-ФЗ от 27.07.2006), которое подразумевает расположение серверов в России. Конечно, серверное оборудование может быть расположено в дата-центрах дружественных стран, но в таком случае необходимо дополнительно брать согласие на трансграничную передачу персональных данных. Второй вариант является достаточно сложным, поэтому нахождение ЦОД на территории России является большим плюсом.

Сетевая безопасность

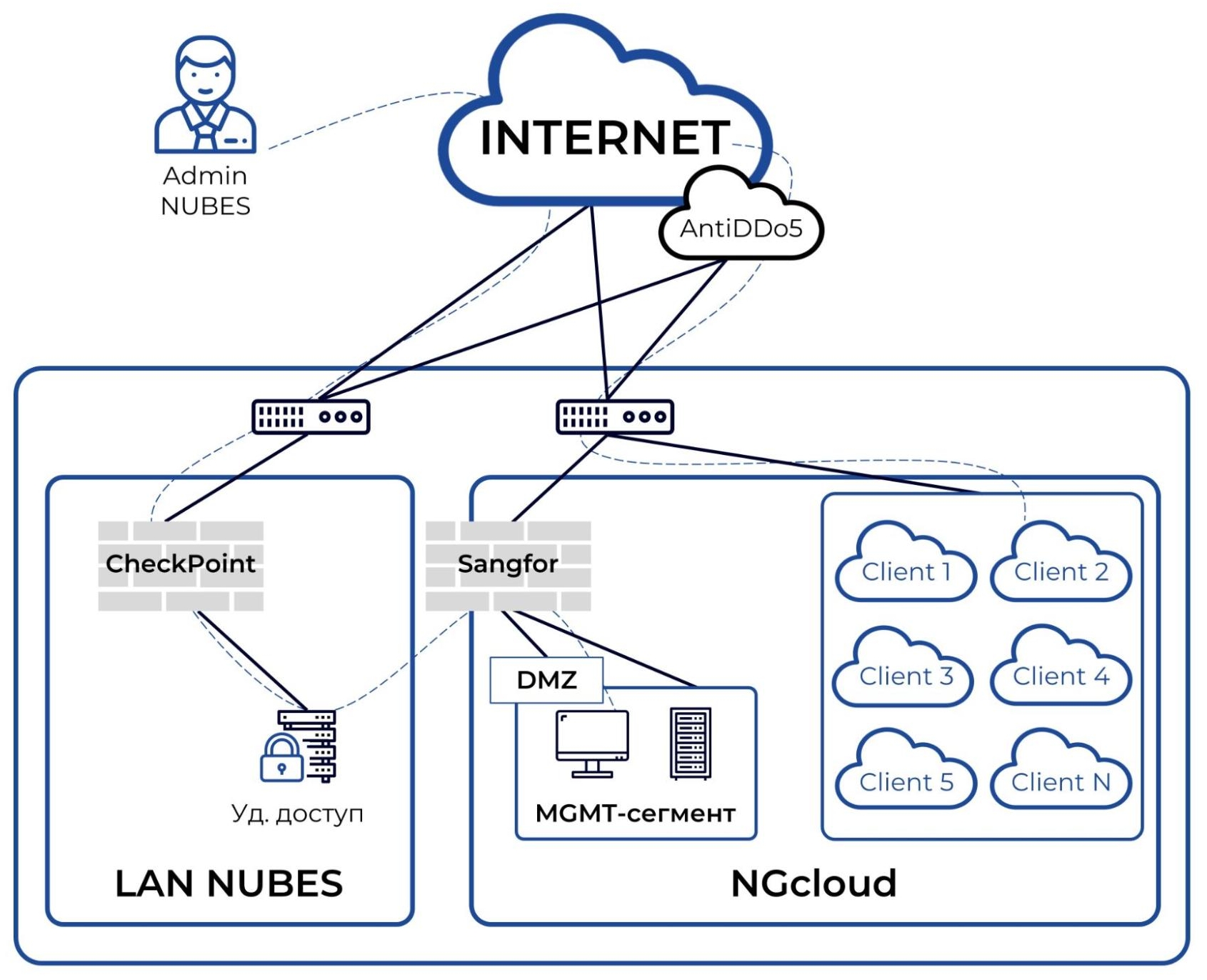

Разделение сетей. Одним из важнейших требований информационной безопасности инфраструктуры облачного провайдера является сегментация сетей. Отдельные сегменты должны быть отведены под локальную сеть провайдера, сеть управления облаком и клиентскую сеть облака.

Границей сети служит межсетевой экран или NGFW. Через него публикуются средства управления облаком и организован доступ к managment-сегменту облака для администраторов из локальной сети провайдера. Для доступа к локальной сети используется свой Firewall.

Защита от DDoS. К сетевой безопасности облачной инфраструктуры провайдера также относится и защита от DDoS-атак. Многие поставщики облачной инфраструктуры (IaaS) в случае DDoS-атаки отправляют атакуемого клиента в blackhole. IP-адреса клиента, который находится под атакой, просто выводятся из обслуживания и становятся недоступными из сети Интернет.

Это делается для того, чтобы зловредный трафик «не забил» каналы облачного провайдера и облако продолжало работать для всех остальных клиентов. Некоторые облачные провайдеры стали защищать от DDoS-атак на уровне L3/L4 всё облако целиком, чтобы исключить blackhole IP-адресов клиентов. В облаке NGcloud как раз DDoS-защита включена по умолчанию.

Управление идентификацией и доступом

Для обеспечения информационной безопасности облачной инфраструктуры провайдер должен наладить управление идентификацией. Вот такие практики могут использоваться:

- администраторы подключаются к сегменту управления облаком через удаленный рабочий стол (VDI). Он не сохраняет данных сессии и «обнуляется» после завершения каждого сеанса. Это значительно затрудняет получение несанкционированного доступа к инструментам управления облаком.

- некоторые провайдеры заставляют администраторов клиентов регулярно менять пароли, например, через каждые 90 дней. Часто это приводит к тому, что администраторы, чтобы не забыть новый пароль, делают новые пароли похожими на предыдущие, например, добавляют в конце цифры месяца.

Как это устроено в NUBES

Каждый квартал мы проводим аудит паролей администраторов облака и администраторов со стороны клиента. Для этого мы выгружаем хэши паролей и прогоняем их через словари (их можно скачать в интернете в свободном доступе). Если нам удается подобрать пароль, то извещаем клиентов и настоятельно рекомендуем поменять пароль. На стороне администраторов облака пароль меняется в обязательном порядке.

- устанавливают двухфакторную аутентификацию для администраторов со стороны облачного провайдера и клиента. Например, в облаке NGcloud используется многофакторная аутентификация keyCloak.

Управление уязвимостями

Для своевременного устранения уязвимостей облака провайдер должен регулярно сканировать свою внутреннюю и облачную инфраструктуру. В Nubes для этих целей мы используем решение XSpider, сертифицированное ФСТЭК.

Некоторые провайдеры идут еще дальше и сканируют IP-адреса, которые они выдают клиентам. В облаке NGcloud это происходит по согласованию с конкретным клиентом и в режиме blackbox, то есть сканирование происходит «снаружи», как это бы делали злоумышленники. Благодаря регулярному сканированию удается своевременно выявлять уязвимости информационных систем клиента и давать рекомендации по их устранению.

Мониторинг и логирование

Для расследования инцидентов по информационной безопасности важно иметь данные, на которые можно опереться. Чтобы выявлять аномалии и предотвращать неприятные последствия, многие поставщики облачных платформ собирают логи с ПО и устройств облака (хостов, сетевого оборудования и пр.). Это позволяет в любой момент провести расследование и предоставить доказательства, кто и когда заходил в систему, какое действие совершил.

Более того, провайдеры могут делиться этой информацией с клиентами и настроить передачу логов в SIEM-систему клиента. В NGcloud для сбора логов используется решение Wazuh.

Выполнение требований законодательства и регуляторов

Если вы размещаете в облаке ИТ-системы, где обрабатываются персональные данные сотрудников или клиентов, то нужно, чтобы провайдер отвечал требованиям 152-ФЗ.

Лучший вариант – это аттестация облачной инфраструктуры. В этом случае провайдер должен не только разработать соответствующую документацию, но и выполнить ряд технических требований, а также подтвердить их адекватность и достаточность в ходе аттестации.

Для своих клиентов такой провайдер будет готов предоставить модель угроз (обычно под NDA) и подписать поручение на обработку персональных данных. Таким образом провайдер закрывает для клиента задачу аттестации по 152-ФЗ на уровне IaaS-платформы. Клиенту же остается только выполнить требования по документам и мерам защиты на уровне своей ИТ-системы.

Подведем итоги. При оценке безопасности облачного провайдера важно обратить внимание на следующие моменты:

- как организована физическая безопасность облака;

- какие меры используются для сетевой безопасности;

- как организовано управление идентификацией и доступами;

- как провайдер анализирует и устраняет уязвимости облачной платформы;

- как собирает и хранит ли ИБ-логи;

- есть ли необходимые сертификаты и аттестаты, подтверждающие выполнение требований законодательства, например, 152-ФЗ.

В следующей части разберем, какие аспекты информационной безопасности в облаке остаются на стороне клиента и как обеспечить их выполнение.